L’année 2021 a été marquée par les cyberattaques. L’Agence nationale de la sécurité des systèmes d’information (ANSSI) dénombre pas moins de 1 082 intrusions en 12 mois, toutes techniques confondues.

Plutôt que de croire que cela n’arrive qu’aux autres, Seine-et-Yvelines Numérique préfère prendre les devants. C’est pourquoi le syndicat a invité le CERT ON-X à mener un atelier sur les cyberattaques lors des Assises du Numérique 2022.

Les participants ont obtenu de nombreuses informations opérationnelles, partagées ici. Afin que chacun puisse se prémunir au mieux d’attaques malveillantes qui visent les systèmes d’information.

Mieux comprendre la cyber-attaque

À l’image de toutes les crises, la cyberattaque remplit quelques critères pour être qualifiée comme telle. Une crise se distingue par un changement de situation soudain et brutal, qui engendre des conséquences graves pour l’organisation et fait face à des mécanismes de réponses inadaptés.

Celle-ci est aggravée par un environnement complexe, une pression interne ou externe.

Quelles sont les spécificités d’une cyber crise ?

La cyber crise doit aussi répondre à certains qualificatifs pour être définie. Ces critères incluent :

- Une attaque d’origine humaine ;

- Une propagation rapide ;

- Qui provoque de nombreuses incertitudes ;

- Et peut durer longtemps.

À la différence des autres crises, puisqu’elle repose sur des flux permanents, la cyberattaque est évolutive et se transforme au gré des réactions et décisions prises par les cyber-attaqués.

Les 5 types de menaces

De plus en plus de cybermenaces voient le jour, mais les attaques les plus communes s’élèvent au nombre de cinq :

Le rançongiciel ou ransomware, consiste à voler et chiffrer des données afin de les rendre irrécupérables.

Les bonnes pratiques : vérifier si l’organisation possède une sauvegarde, isoler les machines contaminées et garder ses données, même chiffrées.

L’intrusion désigne un virus qui a infiltré un réseau et infecte les postes de travail.

Les bonnes pratiques : sauvegarder les journaux pour avoir des éléments d’investigation et isoler les machines contaminées.

Le phishing est incarné par un email malveillant qui ressemble à un email standard ou formel. Il contient un lien qui s’avère être un lien de téléchargement d’un virus.

La bonne pratique : récupérer les souches des emails pour obtenir les informations nécessaires à la découverte de la trace du cyberattaquant.

La défiguration de site où un site internet affiche des pages qui ne correspondent pas aux pages habituelles du site de l’organisation.

Les bonnes pratiques : isoler et cacher les pages concernées par une page de maintenance, conserver les preuves d’attaque.

Le déni de service correspond à un grand nombre de requêtes qui surchargent le site et le rendent inaccessible.

Les bonnes pratiques : limiter le nombre de connexions, voire, déconnecter le système cible de façon temporaire.

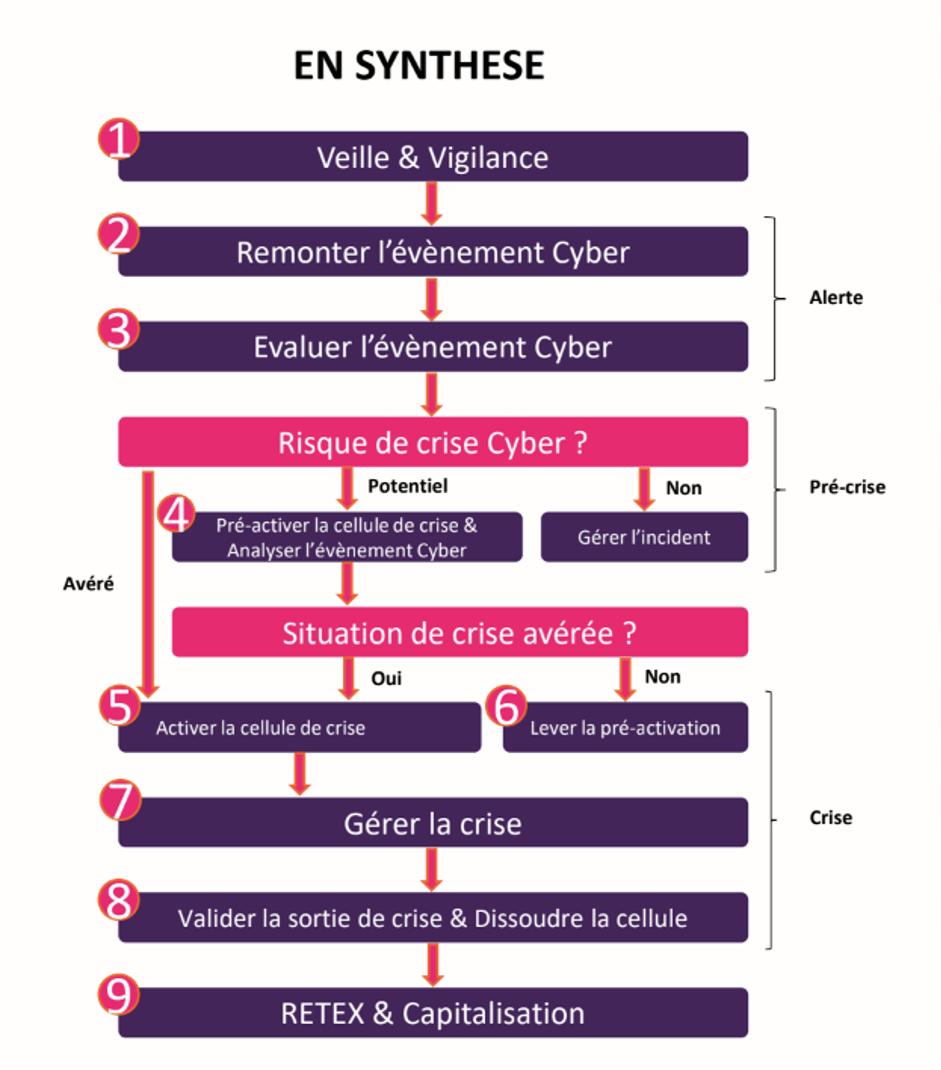

Les 9 étapes de la gestion de crise

Lorsqu’un événement suspect se produit dans un système d’information, il peut en réalité être un incident, un problème technique ou une cyberattaque. Afin de le classer et d’agir en conséquence, il est important de suivre une procédure en 9 étapes :

1. Information du lanceur d’alerte

Un logiciel, un outil technologique ou une personne alerte les responsables informatiques d’un changement brutal.

2. Qualification des événements

Les manipulations et diverses notifications ne sont plus étiquetées “événement”, mais “alerte”.

3. Évaluation par l’équipe technique

Les responsables informatiques sont chargés de qualifier les alertes : correspondent-elles plus à une crise, un incident ou une panne ? Elles vérifient le niveau de risque, le nombre de postes touchés ou l’interception d’un virus.

Celles-ci sont également invitées à prévenir leurs collaborateurs, même en cas de simple doute.

4. Pré-activation de la cellule de crise

Si le doute se vérifie, l’événement est alors considéré comme une crise.

5. Constitution des cellules

L’équipe décisionnelle est informée, elle crée sa cellule opérationnelle finale et débute la phase de communication.

6. Disqualification du doute

Alors, l’événement relève de la gestion d’incident.

7. Déclenchement du plan de résilience

Dans un cas de crise, la cellule décisionnelle lance le plan de continuité de l’activité où l’organisation travaille sans poste informatique.

8. Gestion de la crise

Tout le monde se charge de résoudre la crise par les moyens dont ils disposent ou s’outillent. Lorsque la crise est passée, la cellule décisionnelle annonce la levée de la crise.

9. Retour d’expérience et capitalisation

Cette phase regroupe l’analyse des traitements, les recommandations, la revue des procédures ainsi que la rédaction ou l’actualisation des fiches réflexes. Les organisations peuvent instaurer des gestes de premiers secours.

Répondre à une cyber-attaque

Face aux attaques de plus en plus courantes [lien sur la table-ronde cybersécu], il est essentiel de s’outiller au quotidien, mais également d’être formé à la gestion de cyber crise.

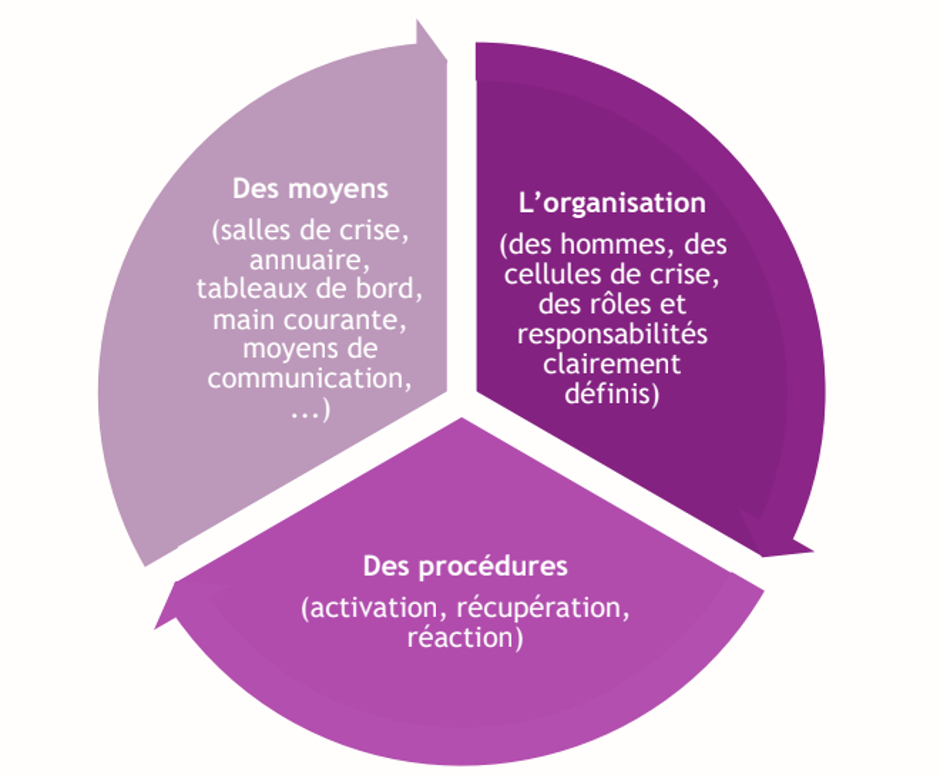

Quelle organisation déployer ?

Avant de lancer la cyber-défense, les victimes doivent créer deux équipes :

- L’équipe décisionnelle : composée de dirigeants et responsables qui ne sont pas forcément techniques, l’équipe est apte à prendre des décisions et à s’y tenir ;

- L’équipe opérationnelle : très technique, cette équipe agit selon les décisions prises et trouve les solutions temporaires ou finales pour résoudre la crise.

Les organisations peuvent également mettre sur pied une cellule connexe qui rassemble les services juridiques ou de communication par exemple.

Les 10 commandements de la gestion de crise

Sans prétendre offrir toutes les solutions, cet article partage les premières pistes à exploiter et donne de la matière pour les choix à venir. Afin que la foudre ne tombe pas deux fois au même endroit, quelques pratiques sont à mettre en place :

- Bien connaître son système d’information via un inventaire et un lien avec une application critique ;

- Analyser les risques et déterminer ce qui est grave de ce qui l’est moins ;

- Définir un plan de continuité d’activité ;

- Être capable de répondre à un incident et notamment, identifier un acteur que l’on peut contacter rapidement ;

- Souscrire à une police d’assurance adéquate ;

- Définir le process de la crise ;

- Former les acteurs ;

- Capitaliser ;

- Communiquer ;

- S’organiser pour tenir la durée. La crise peut s’avérer plus longue que prévu, il faut ménager ses équipes pour qu’elles tiennent dans le temps.

Vis-à-vis des autres acteurs, les organisations ont deux obligations : déposer une plainte au cas où le serveur a hébergé des documents illégaux et prévenir la CNIL d’un possible vol de données.

Ces informations très concrètes assurent un socle de protection efficace dès qu’elles sont suivies. Toutefois, de bonnes pratiques au quotidien ne remplacent pas l’intervention d’experts qui sauront résoudre le problème au plus vite et éviter au maximum de nouvelles attaques. Seine-et-Yvelines Numérique a construit une offre adressée aux collectivités qui souhaitent se faire accompagner pour renforcer la sécurité de leurs systèmes d’information et ne pas prendre trop de risques.